XCZ.KR의 패스워드를 잃어버렸다고 한다.

주어진 파일은 .pcapng 파일 하나이고, 곧바로 Wireshark로 열어보겠다.

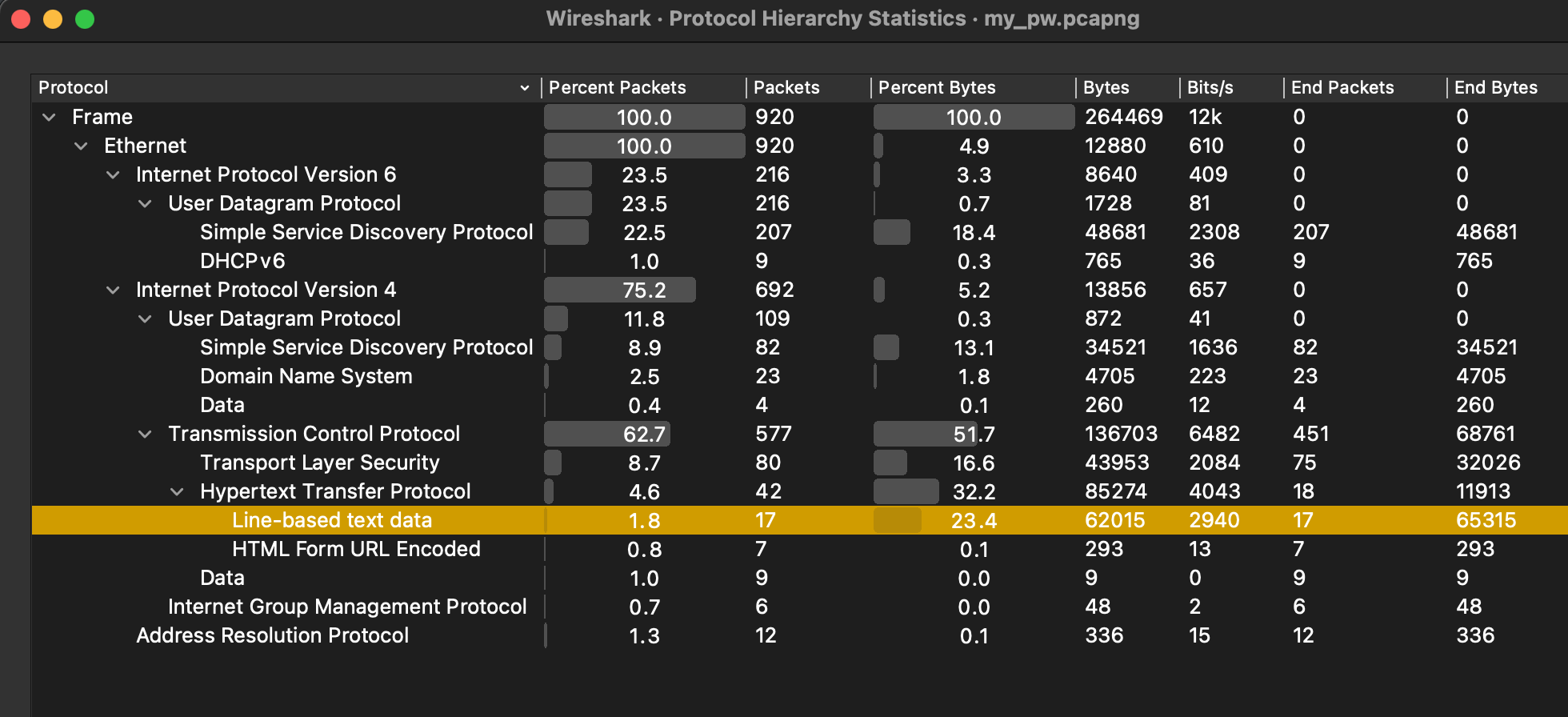

간단히 살펴봤는데 line-based text data 전송량이 좀 있었다. 뭐를 그렇게 보냈나 보기 위해 HTTP object list를 살펴보았다.

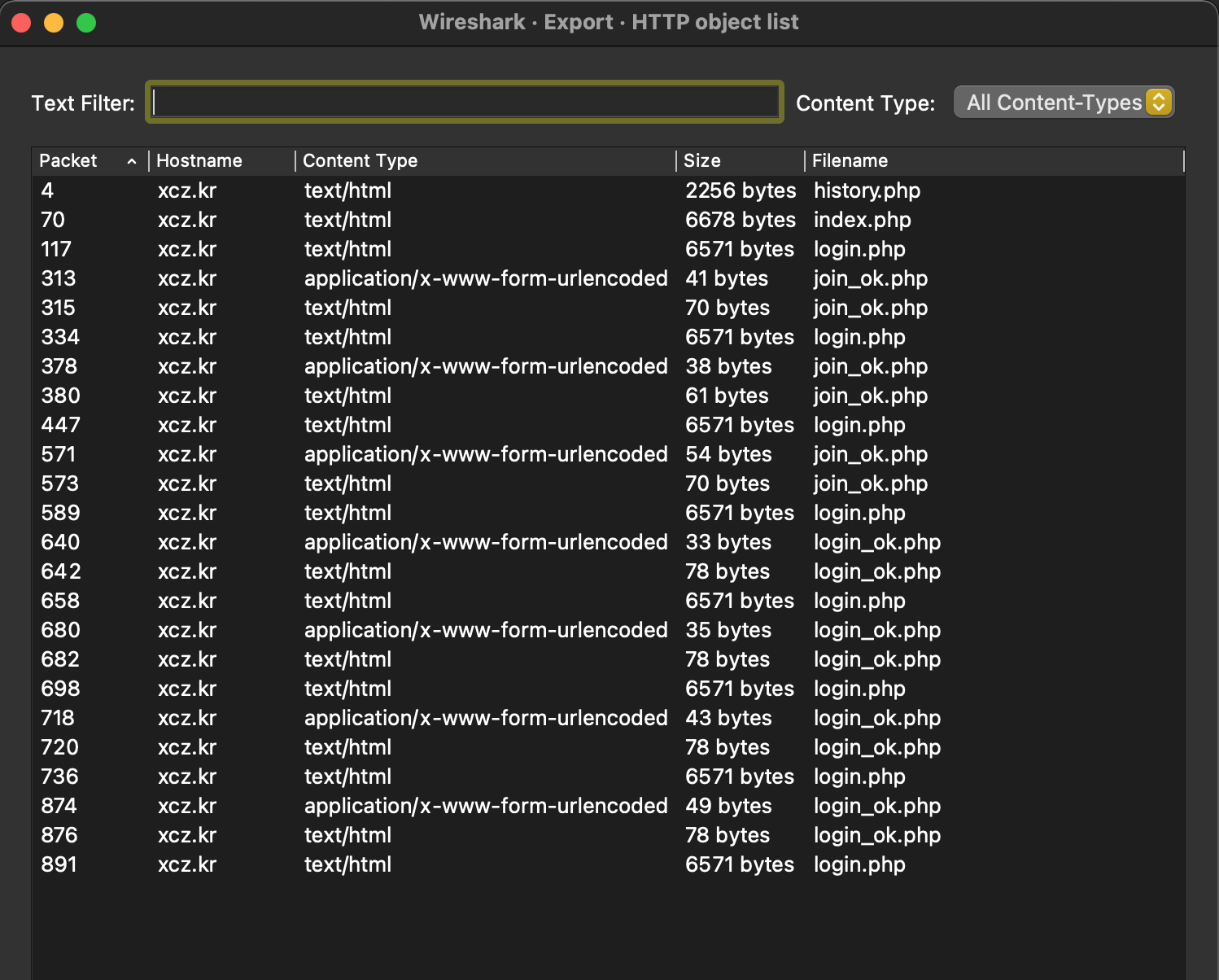

password를 잃어버렸다고 하더니,, 로그인에 시도할 법하게 생긴 login.php와 회원가입 완료 시 쓸 법한 join_ok.php가 여럿 보인다.

특히 join_ok.php나 login_ok.php 의 Content-Type이 form-urlencoded 인 것으로 봐서 이곳에 쓸 만한 정보가 있는지 보는 것도 괜찮아 보인다.

첫 번째로 찾은 정보는 id=menboong 이라는 사람이 pw=123123으로 하여 회원가입에 성공하였다는 것이다.

두 번째로 찾은 정보는 id의 길이가 3~20 이어야 한다는 것이다.

세 번째로 찾은 정보는 id=IMZZANGHACKER 라는 사람이 pw=IDISLIE 로 하여 회원가입에 성공하였다는 것이다.

IMZZANGHACKER...? 문제의 주인공이다.

벌써 답이 나온 것 같다.^^...

'Wargame' 카테고리의 다른 글

| [DigitalForensic with CTF] Network - tom-and-jerry (0) | 2022.01.18 |

|---|---|

| [Suninatas] Forensics no.14 - password cracking (0) | 2021.09.18 |

| [xcz.kr] Prob13 Network Recovery! (0) | 2021.09.08 |

| [DigitalForensic with CTF] Network - DefCoN#21 #3 (0) | 2021.08.29 |

| [DigitalForensic with CTF] Network - DefCoN#21 #2 (0) | 2021.08.29 |