Ann이 클릭한 첫 영화의 제목을 구해야 한다.

pcap 파일로 주어진 문제 파일을 확인하기 위해 Wireshark를 실행시켰다.

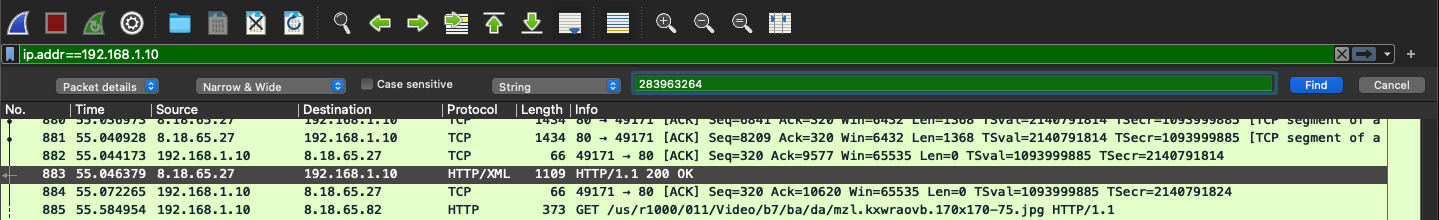

우선 주어진 패킷 파일 중 Ann이 사용한 IP주소에 해당하는 패킷만 보기 위해 필터 조건을 설정했다.

글자가 작아서 잘 안보이겠지만 ip.addr==192.168.1.10 이라고 입력한 상태이다.

필터링을 했지만 여전히 패킷이 많아서 쉽게 찾기에는 어려움이 있어 보인다.

힌트를 얻기 위해 문제를 다시 읽어보면, 구해야 하는 것은 Ann이 클릭한 첫 영화의 제목이다.

Ann이 클릭 이벤트를 발생시킨 것에 의해 서버에 request 패킷이 보내졌을 것임을 짐작하고,

[Statistics] - [HTTP] - [Requests] 메뉴에 들어가서 관련 패킷이 있는지 확인한다.

물론 여기서 관련 패킷이라는 것은 영화와 관련된 패킷을 말한다.

해당 메뉴에 들어가면 아래와 같이 현재 패킷 목록에서 사용된 request 주소들을 확인할 수 있는데,

영화를 클릭했다는 것은 클릭을 통해서 그 영화를 볼려고 했을 것이라고 자연스레..? 생각할 수 있다.

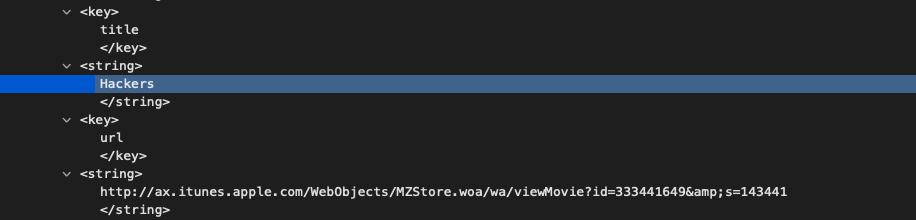

사실 너무 자연스럽게 viewMovie 라는 키워드가 눈에 띄어서 여기에서 사용된 id값을 wireshark packet 목록에서 검색했다.

이 id값이 사용된 위치와 인접한 곳에 해당 id값을 가지는 영화의 정보도 함께 있으리라 생각했기 때문이다.

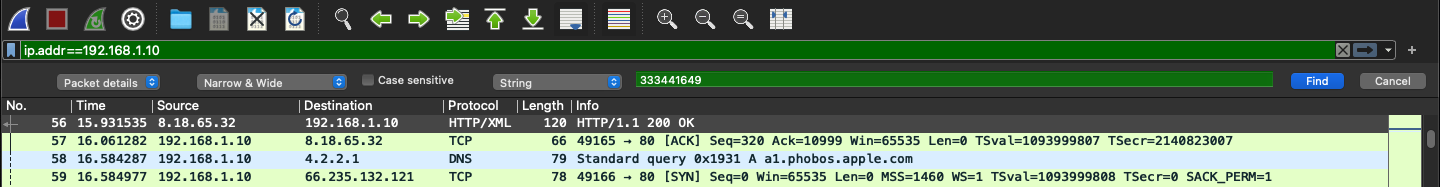

이 Requests 목록에서는 viewMoview 키워드를 가지는 url이 두 개다. 어느 것이 먼저인지 알아보기 위해서 두 개의 id값을 모두 검색해서 packet list 상에서 먼저 나온 패킷이 어느 것인지 확인했다.

확인한 결과 id 283963264 가 있는 packet number는 883이고,

id 333441649 가 있는 packet number는 56이다.

더 빨리 발생한 request가 56번 패킷이므로 이 패킷의 데이터를 확인했다.

그리고 예상대로 이 id값이 위치한 곳에서 인접한 위치에 title이라고 적힌 key값과 함께 Hackers라는 영화 제목을 확인할 수 있었다.

'Wargame' 카테고리의 다른 글

| [DigitalForensic with CTF] Multimedia - 제 친구의 개가 바다에서... (0) | 2022.02.03 |

|---|---|

| [DigitalForensic with CTF] Network - Sans Network Forensic [Puzzle 4] #2 (0) | 2022.02.01 |

| [DigitalForensic with CTF] Network - DefCoN#21 #8 (0) | 2022.01.26 |

| [DigitalForensic with CTF] Network - tom-and-jerry (0) | 2022.01.18 |

| [Suninatas] Forensics no.14 - password cracking (0) | 2021.09.18 |