침해사고 분석 관련 공부를 하면서 처음 접하게된 개념인 MITRE ATT&CK은 솔직히 처음부터 중요하게 느껴졌던 개념은 아니었다. 그저 하나의 형식으로 사용된다라고, 머리로만 이해되었을 뿐이었다. 그러나 이러한 생각은 침해사고 분석 보고서들을 읽어보기 시작하면서 달라졌다.

공격자들은 침해 사고를 일으킨다. 그리고 한번 일어난 침해사고는 거기에서 그치지 않고 비슷한 체계나 취약점을 가진 다른 대상에게 또 다시 일어나곤 한다. 혹은 처음부터 불특정 다수를 대상으로 유포되는 바이러스에 의해 동시다발적으로 침해 사고가 일어나기도 한다. 따라서 방어하고자 하는 자들은 침해사고 발생 시 이를 분석하고 공유하여 공격에 대응할 수 있도록 서로 협력한다. 이러한 과정을 효율적으로 처리하기 위해 ATT&CK Framework를 사용한다.

ATT&CK은 Adversarial Tactics, Techniques and Common Knowledge의 앞 글자로 이루어진 단어이다. 여기에서 사용하는 가장 중요한 개념은 TTP이다. TTP의 각 글자는 Tactics, Techniques, Procedures를 의미한다. 이는 공격자나 악성코드의 행위를 설명하기 위해 표현하는 방식이다. TTP와 함께 사용되는 개념인 IOC는 침해 사고 발생 시 시스템 내 공격을 분석하는데 도움을 주는 증거 데이터들을 가리킨다. 이들은 TTP와는 다르게 단편적인 정보를 가지고 있으며 시그니처 기반 분석 시 사용되는 정보이다. IOC의 예시로는 IP 주소, 비정상적인 네트워크 트래픽 패턴, 악성 프로그램, 무단 액세스 기록 등이 있다.

각각에 대해 조금 더 정리하자면,

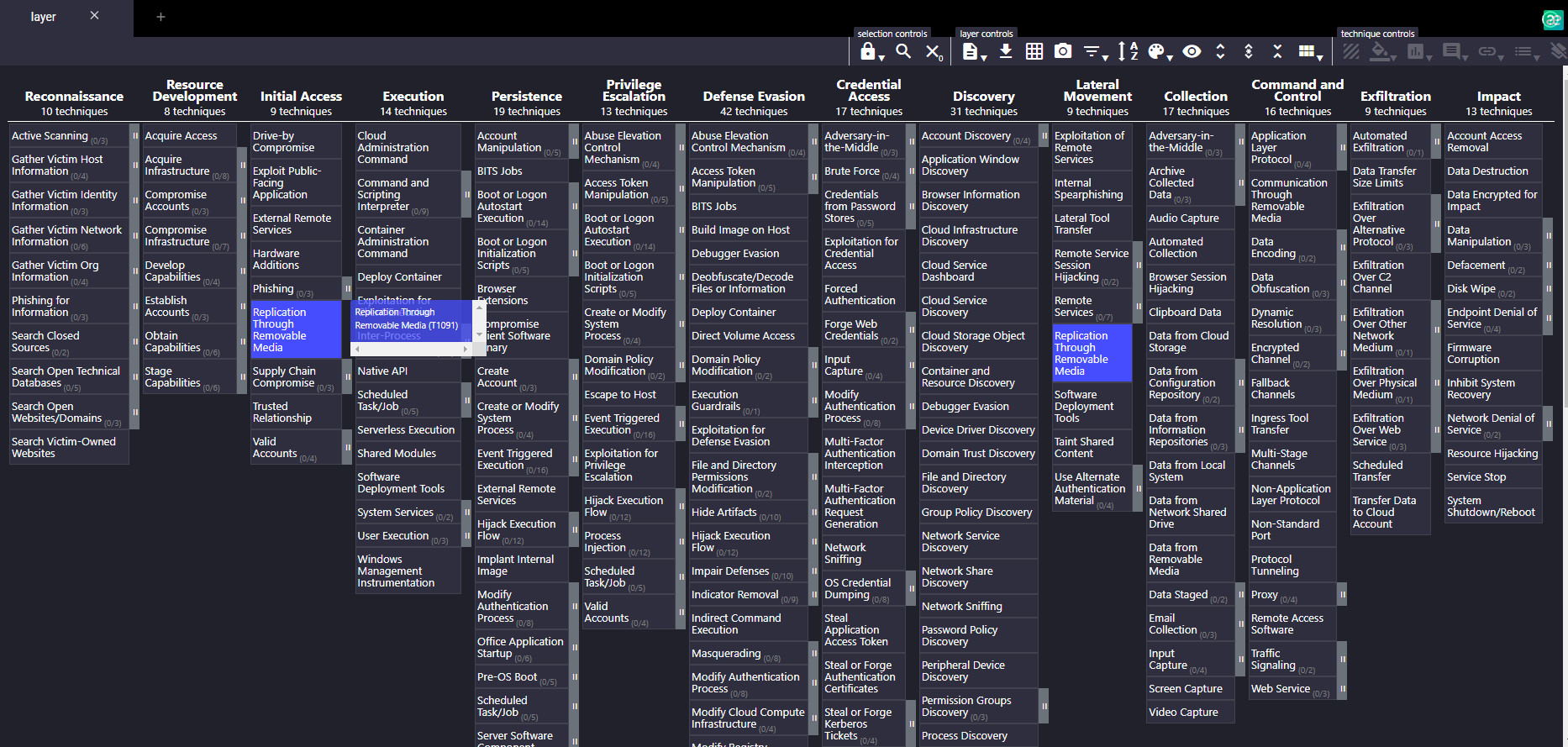

Tactics는 "why"를 담당한다. 공격의 목적이자, 공격 수행 단계에 대해 묘사하는 부분이다. MITRE ATT&CK framework의 Enterprise를 기준으로 현재 14개의 tactics가 정의되어 있으며 각각의 tactic은 고유한 ID를 가진다.

Techniques는 "how"를 담당한다. 각 Tactics 별로 해당 단계에서 발생할 수 있는 공격 techniques 유형에 대해 정의되어 있다. 아래는 Initial Access 단계에 정의되어 있는 techniques 목록이며 9개의 techniques가 정의되어있는 것을 볼 수 있다. Tactics와 마찬가지로 각 technique도 고유한 ID를 가진다.

Procedures는 tactics와 techniques 이외에 기술할 추가적인 행위 정보를 가진다. 따라서 이에 대해서는 ATT&CK framework에서 정의해두고 있지 않다. 그렇기 때문에 분석 보고서 작성 시 ATT&CK framework 외에 procedure에 대한 내용도 함께 기술하여 분석 결과를 정확하게 전달하곤 한다.

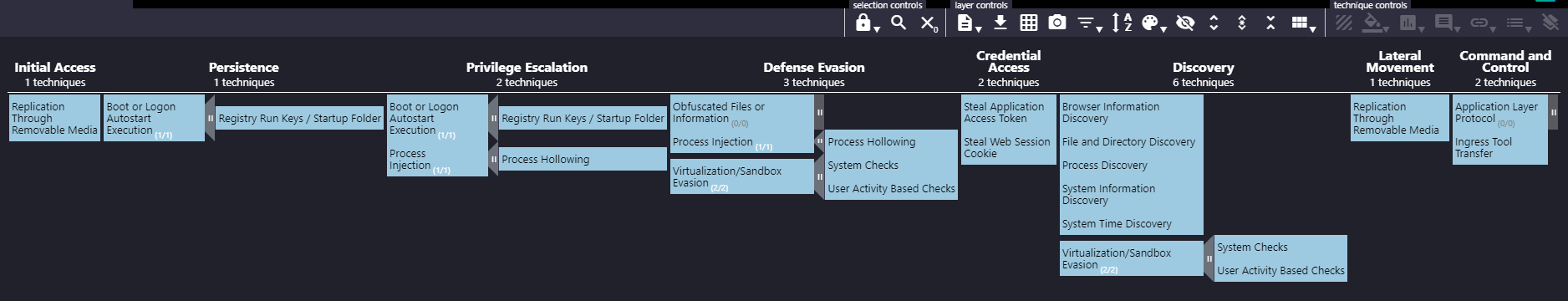

MITRE ATT&CK 홈페이지에서는 이러한 framework에 기반하여 정의된 TTP를 시각화할 수 있는 툴을 제공한다. 이를 이용하면 시각화된 결과를 볼 수 있을 뿐 아니라, 특정 TTP 항목을 선택하였을 때 다른 tactics 파트에서 이와 관련지어 나타날 수 있는 공격에 대해 표시된다. 이를 이용하여 공격자의 다음 행동에 대해 예측할 수 있으며, 분석 과정에서는 놓치고 지나갈 수 있는 부분에 대해 다시 한번 체크하도록 한다.

실제 침해사고 분석 보고서 또는 악성코드 분석 보고서에서도 이를 적용하여 보고서를 작성하고 있다.

금융보안원의 Masscan 랜섬웨어 위협 분석 보고서의 경우 TTP를 기준으로 공격자가 사용한 전략과 전술을 정리해 제공하고 있으며, 하루 전 공개된 KISA의 블랙캣 랜섬웨어 침해사고 기술보고서에서도 TTP에 따른 MITRE ATT&CK Framework를 사용하여 공격자들의 전략을 공유하고 사전에 예방할 수 있도록 하고 있다.

참고자료

- https://www.aquasec.com/cloud-native-academy/vulnerability-management/indicators-of-compromise/

'DFIR > IR' 카테고리의 다른 글

| 제2회 랜섬웨어 레질리언스 컨퍼런스 후기 및 정리 (0) | 2023.09.13 |

|---|---|

| Slack을 활용한 자료 수집 시스템 구축하기(RSS/Github/Twitter) (2) | 2023.07.14 |